奥地利因斯布鲁克2022年10月25日/美通社/ — Windows系统的本地安全验证子系统服务(LSASS)是网络犯罪分子在对组织网络发起定向攻击时的目标之一。在本博文中,我们讨论了这一进程对定向攻击的重要性。

(资料图片)

(资料图片)

https://mma.prnasia.com/media2/1927734/AV_Comparatives_LSASS_Table_Infographic.jpg?p=medium600

从攻击者角度看,Windows系统机器上的LSASS进程通常是从域用户获得有用证书并利用这些证书在目标网络内横向移动的关键。包括定制设计恶意软件等几种不同的方法可以被攻击者和红队用来从LSASS进程中提取证书。

依靠已安装安全产品和适用政策对LSASS证书转储进行保护可能会让攻击者更加容易或更加困难通过转储LSASS地址内存来掌握Windows系统用户证书。

一些安全产品包括具体的加固措施,以此保护LSASS进程并防止证书转储。然而,在某些组织的环境中并不总是能够使用这些更具限制性的政策,因为这些政策可能会对一些未经过妥善编程的传统应用程序或其他应用程序造成问题。因此,IT管理员应该测试产品的加固设置,看其是否具有任何有害的副作用。

此外,蓝队仍应假设,即使已安装安全产品使用特定代码来阻止LSASS的攻击,但坚定的攻击者仍可找到一种方法来转储LSASS进程。也就是说,他们仍然可能从LSASS进程中提取用户证书。除了具体的LSASS加固措施外,安全产品还可以通过防病毒模块等方式预防证书转储;这可能会检测到已使用的恶意软件或恶意软件创建的其他文件,或使用行为检测来阻止恶意行为。在某些情况下,安全产品可能无法阻止攻击,但至少会发出警告,从而提醒系统管理员需要调查的恶意行为。

有些商业安全产品的LSASS加固措施默认为激活。这包括Avast Ultimate Business Security、Bitdefender GravityZone Business Security Enterprise以及Kaspersky Endpoint Detection和Response Expert。微软还提供了两个专门用于保护LSASS进程的功能,即PPL(进程保护机制)和ASR(攻击面减少)规则。PPL在Windows 11上默认启用,但目前在Windows 10上并非如此;Windows10/11的专业版、企业版和教育版均包含该功能。ASR规则可与Microsoft Defender一起在组织网络中使用,目前都需要在两个操作系统上进行主动配置。

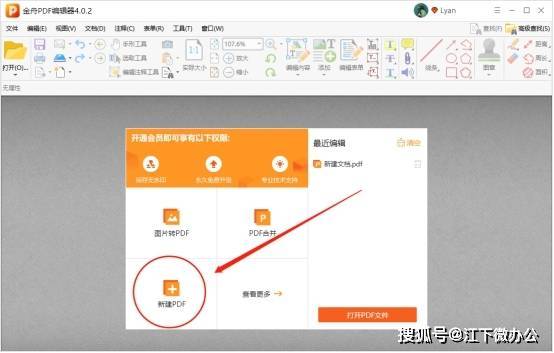

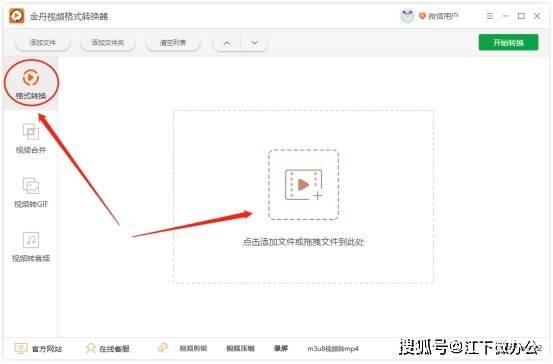

安全产品中的证书转储保护测试

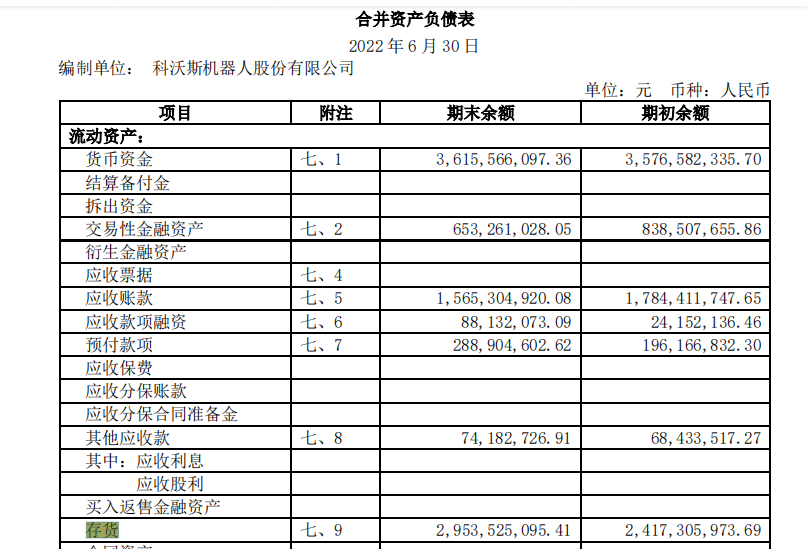

鉴于防止LSASS证书转储的重要性,AV-Comparatives在2022年5月尝试了一些商业安全产品,以确定其针对LSASS攻击的加固措施的优秀程度。

以下我们列出了一些产品示例(由Avast、Bitdefender、Kaspersky和Microsoft制造),这些产品展示了凭借各自的LSASS加固措施,针对我们测试中使用的15种攻击进行的有效保护。

以上表格包括以下产品的测试结果(开启LSASS保护设置):Avast Ultimate Business Security、Bitdefender GravityZone Business Security Enterprise、Kaspersky Endpoint Detection、Response Expert和Microsoft Defender for Endpoint。

微软要求我们发布Microsoft Defender for Endpoint的另一项测试结果,即我们在没有开启其LSASS保护功能(PPL和ASR)的情况下进行的测试。这是为了检测微软的其他安全功能是否能够检测到上述攻击。对于每一个测试案例,AV-Comparatives都检查了在安全产品检测到或者激活警告时,这些攻击是否被正确地归因为MITRE ATT&CK策略和技术。如果安全产品阻止了攻击,实验室会检查管理员控制台提供了哪些有关威胁的信息。这项测试所使用的方法和其他详细信息请见本PDF文件。如需了解更多信息,请阅读微软的此篇博文。

电子邮箱:media@av-comparatives.org电话:+43 720115542联系人:Peter Stelzhammer

消息来源 : AV-Comparatives